Démêler les Complexités des Analyseurs de Vulnérabilités : Actifs contre Passifs

Introduction

À l'ère numérique, la cybersécurité est plus primordiale que jamais. Parmi les divers outils à la disposition des experts en cybersécurité, les scanners de vulnérabilité occupent une place vitale. Ces outils révèlent essentiellement les failles dans notre armure, nous aidant à aborder et à atténuer les menaces de sécurité. Cet article explorera les deux principaux types de scanners de vulnérabilité - Actifs et Passifs, en discutant de leurs fonctions, différences et applications.

Qu'est-ce que le scan de vulnérabilité et pourquoi est-il crucial ?

L'analyse de vulnérabilité revêt une importance significative dans le domaine de la cybersécurité. C'est un processus informatisé visant à identifier les faiblesses d'un réseau que des attaquants potentiels pourraient exploiter. Imaginez cela comme un détective inspectant méticuleusement une maison, découvrant les points faibles ou non verrouillés avant que les voleurs ne le fassent. L'utilisation de l'analyse de vulnérabilité présente trois principaux avantages :

• Approche proactive : En découvrant les vulnérabilités potentielles, elle permet aux organisations de les atténuer et de corriger ces risques de sécurité avant qu'ils ne soient exploités.

• Conformité : Plusieurs organismes de réglementation exigent des analyses de vulnérabilités régulières pour les secteurs comme la banque, la santé, ou toute entreprise traitant des données confidentielles des clients.

• Prise de conscience accrue : L'exploration détaillée du système rend les organisations conscientes de leur posture de sécurité, leur permettant ainsi d'améliorer et de mettre continuellement à jour leurs stratégies de cybersécurité.

Alors, qu'est-ce qui le rend si crucial ? En matière de cybersécurité, être proactif peut faire la différence entre sécuriser les données et le désastre. Selon une étude de l'Université du Maryland, une cyberattaque se produit toutes les 39 secondes. Sans identification des points faibles de votre réseau et sans les corriger, vous laissez essentiellement des portes grandes ouvertes aux cybercriminels.

Comment fonctionne un scanner de vulnérabilité actif ?

Les scanners de vulnérabilités actifs fonctionnent comme des sondes sophistiquées, examinant intentionnellement les réseaux et les systèmes pour découvrir des vulnérabilités de sécurité. Ils opèrent en quatre étapes clés :

1. Envoi de données : Le scanner initie le processus en transmettant des demandes aux systèmes pour recueillir des informations sur les vulnérabilités potentielles.

2. Analyse des réponses : Le scanner examine ensuite les réponses des différents composants du système pour évaluer s'il existe des motifs de vulnérabilité reconnaissables.

3. Identification des vulnérabilités : Le logiciel du scanner identifie les faiblesses de sécurité en fonction des données analysées.

4. Compilation du rapport : Enfin, il compile un rapport détaillé spécifiant chaque vulnérabilité découverte et propose des stratégies de remédiation possibles.

Le fonctionnement du scanner actif entraîne plusieurs avantages et inconvénients :

Les avantages

- Exhaustivité : Les scanners actifs effectuent une analyse exhaustive, détectant avec succès les faiblesses de sécurité cachées.

- Rapports détaillés : Ils génèrent des rapports approfondis fournissant des informations précieuses sur l'état de la sécurité du système.

Inconvénients

- Intrusion : Les scanners actifs interagissent directement avec le réseau, ce qui peut éventuellement provoquer des perturbations des services réseau.

- Limitations opérationnelles : En raison de leur nature intrusive, ces types de scans sont souvent programmés pendant les heures non opérationnelles, limitant ainsi leur fréquence d'utilisation.

Comprendre le fonctionnement d'un scanner actif est crucial pour optimiser ses avantages tout en atténuant les perturbations potentielles dans les opérations du système.

Comment fonctionne un scanner de vulnérabilités passif ?

Le scanner de vulnérabilités passif pourrait être décrit comme le "détective silencieux" dans le monde de la cybersécurité. Contrairement à son homologue actif, il fonctionne discrètement, en surveillant le trafic réseau au lieu de sonder directement les systèmes. Ici, nous explorons les subtilités de son fonctionnement :

1. Orienté vers l'observation : Le rôle fondamental d'un scanner passif est de surveiller le trafic réseau. C'est l'observateur silencieux, toujours alerte et prêt à identifier les irrégularités pouvant indiquer une vulnérabilité.

2. Analyse du trafic : Les scanners passifs fonctionnent en examinant les schémas et les types de trafic réseau. En analysant ces données, ils peuvent identifier des zones potentielles de préoccupation.

3. Fonctionnement non intrusif : En se concentrant sur la surveillance plutôt que sur le sondage, les scanners passifs ne perturbent pas les services réseau. Cette caractéristique unique leur permet de fonctionner 24h/24 et 7j/7, offrant une surveillance de sécurité ininterrompue.

4. Potentiel Manque d'Informations: Cependant, il est important de noter que les scanners passifs peuvent ne pas être aussi complets que les scanners actifs. Bien qu'ils offrent une surveillance discrète et en temps réel, ils peuvent manquer de profondeur et d'analyse complète qu'un scanner actif peut fournir.

En essence, le scanner de vulnérabilité passif fonctionne comme un outil de surveillance constant, analysant les schémas de trafic réseau pour identifier les vulnérabilités. Bien qu'il puisse ne pas explorer aussi profondément que le scanner actif, il offre une surveillance de sécurité robuste sans compromettre l'opérabilité du système.

Comment les scanners actifs et passifs se comparent-ils et contrastent-ils ?

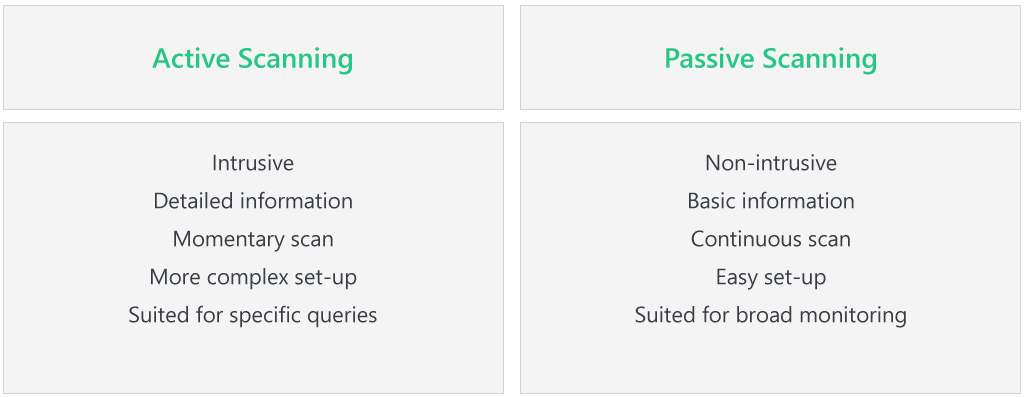

Bien que les analyseurs de vulnérabilités actifs et passifs visent le même objectif d’identification des vulnérabilités de sécurité, ils diffèrent considérablement dans leur fonctionnement et leur impact sur le réseau. Voici quelques différences et similitudes distinctes :

Différences :

- Styles de fonctionnement :

- Les scanners actifs sont interactifs, sondant activement le système pour découvrir des vulnérabilités.

- Les scanners passifs adoptent un style d'observation, étudiant les modèles de trafic réseau pour identifier les vulnérabilités potentielles.

- Intrusivité :

Les scanners actifs sont plus intrusifs, risquant potentiellement de perturber le service réseau.

- Les scanners passifs sont non-intrusifs, permettant une opération continue sans perturber les services.

- Heure d'opération :

- Les scanners actifs sont généralement utilisés pendant les heures non opérationnelles pour minimiser l'interruption des services.

Les scanners passifs, étant non intrusifs, peuvent fonctionner 24h/24 et 7j/7, offrant une surveillance constante du trafic réseau.

Similarités :

- Objectif : Les scanners actifs et passifs visent à identifier les vulnérabilités des systèmes et des réseaux afin d'améliorer la cybersécurité.

- Méthode : Ils fonctionnent tous deux en interagissant avec le réseau d'une certaine manière, soit par sondage direct (actif) soit par surveillance du trafic réseau (passif).

- Sortie : Les deux types de scanners fournissent des rapports complets sur les vulnérabilités identifiées.

En résumé, les scanners actifs sondent directement le système pour une analyse approfondie des vulnérabilités mais peuvent être perturbateurs. Les scanners passifs observent le trafic réseau pour détecter des menaces potentielles sans perturber le déroulement des opérations. L'évaluation du moment ou du lieu d'utilisation de chaque type dépend de l'équilibre requis entre la profondeur de l'analyse et le bon fonctionnement du réseau dans chaque circonstance unique.

Tirer le meilleur parti des deux : quand utiliser des scanners actifs et passifs ?

Déchiffrer la manière la plus efficace d'utiliser à la fois des scanners de vulnérabilités actifs et passifs dépend principalement des exigences uniques de votre réseau et d'une compréhension des forces et faiblesses des deux types de scanners.

1. Reconnaître les forces et les limites

- *Scanners actifs :* Les scanners actifs sont appréciés pour leurs capacités de sondage approfondi. Ils peuvent découvrir des vulnérabilités profondément enracinées en interagissant directement avec le système. Cependant, leur exhaustivité peut causer des perturbations, potentiellement entravant le service réseau pendant leur fonctionnement.

- *Scanners passifs :* Les scanners passifs offrent une solution de surveillance non perturbatrice en examinant silencieusement les modèles de trafic réseau. Cependant, bien que leur nature non intrusive soit un atout certain, ils peuvent ne pas fournir une analyse aussi approfondie que leurs homologues actifs.

Les statistiques révèlent que la combinaison de la surveillance active et passive augmente le taux de détection des vulnérabilités d'environ 40 %.

2. Scénarios optimaux d'image pour le déploiement

- Utilisez des scanners actifs pendant les heures non opérationnelles, lorsque l'activité des utilisateurs est négligeable. Ce déploiement stratégique minimise le risque de perturber les activités essentielles tout en tirant parti de l'exhaustivité des scanners.

- Utilisez des scanners passifs pour une surveillance continue pendant les heures d'ouverture. Ils agissent comme des yeux toujours vigilants, contre-vérifiant continuellement le trafic réseau pour signaler d'éventuelles failles de sécurité.

Les experts suggèrent que l'équilibre entre l'utilisation de scanners de vulnérabilités actifs et passifs peut réduire le risque de violations de la cybersécurité de près de 70 %.

3. Identifier les conséquences potentielles

Liés par les politiques de sécurité organisationnelle et la conformité réglementaire, il est crucial de comprendre les conséquences potentielles de l'utilisation de ces scanners. Par exemple, la nature intrusive des scanners actifs pourrait ne pas être conforme à certaines réglementations en matière de confidentialité. En revanche, les scanners passifs, bien que non intrusifs, peuvent ne pas détecter toutes les vulnérabilités, laissant potentiellement certaines zones à risque.

En conclusion, le déploiement judicieux des deux types de scanners de vulnérabilité aide à réaliser une stratégie de cybersécurité complète et efficace. Comprendre les forces, les limites et les scénarios les plus optimaux pour le déploiement des deux est crucial pour choisir le bon mélange pour votre organisation. Avec la bonne stratégie, les organisations peuvent atténuer efficacement les lacunes potentielles en matière de sécurité et améliorer leur infrastructure globale de cybersécurité.

Conclusion

Comprendre les subtilités des scanners de vulnérabilité actifs et passifs est crucial pour mettre en œuvre une stratégie de cybersécurité efficace. En utilisant les points forts de chacun, les organisations peuvent maximiser leurs capacités de détection tout en minimisant les perturbations potentielles. Rappelez-vous, la clé d'une sécurité robuste réside non seulement dans la connaissance des outils à votre disposition, mais aussi dans leur déploiement de la manière la plus efficace possible.

FAQ connexes sur la différence entre les scanners de vulnérabilité actifs et passifs

Quels sont quelques exemples concrets d'utilisation de scanners de vulnérabilités actifs et passifs ?

Puis-je utiliser des scanners de vulnérabilités actifs et passifs simultanément ?

Oui, les organisations peuvent utiliser les deux simultanément pour renforcer leur sécurité. Les scanners actifs effectuent des vérifications complètes du système pendant les heures non opérationnelles. En revanche, les scanners passifs offrent une surveillance constante et non perturbatrice, fonctionnant mieux pendant les heures opérationnelles.

Quel scanner de vulnérabilités devrais-je choisir pour mes besoins de sécurité spécifiques ?

Le choix dépend des besoins spécifiques de votre réseau et de l'équilibre entre une analyse approfondie des vulnérabilités et une perturbation minimale du service. Déployez des scanners actifs pour des vérifications approfondies, et des scanners passifs pour une surveillance réseau en temps réel et non intrusive.