Comprendre les analyseurs de vulnérabilité : Votre guide pour améliorer la cybersécurité

Introduction

Face à l'essor des innovations numériques, les risques de violations de données et de cybercriminalité ont considérablement augmenté. Pour les entreprises et les particuliers, la sécurité de leurs actifs numériques est une priorité absolue. L'un des nombreux aspects de la cybersécurité consiste à comprendre et à traiter les vulnérabilités du système. Cela nous amène aux analyseurs de vulnérabilités — des outils essentiels pour améliorer la cybersécurité en identifiant, évaluant et aidant à la remédiation des vulnérabilités d'un système. Ce guide examine tout ce que vous devez savoir sur les analyseurs de vulnérabilités, leur importance, leur fonctionnement et comment choisir celui qui convient le mieux à vos besoins.

Pourquoi les scanners de vulnérabilité sont-ils importants pour la cybersécurité ?

Dans la quête de maintien d'un environnement informatique sécurisé, le rôle des analyseurs de vulnérabilités est indispensable. Leur importance dans le renforcement de la cybersécurité est mise en évidence par plusieurs fonctions cruciales :

2. Identification et Priorisation : Ces outils non seulement identifient les faiblesses de votre système, mais les priorisent également en fonction de leur degré de gravité. Cela permet aux organisations d'allouer des ressources de manière efficace et de traiter les problèmes les plus cruciaux en premier.

3. Planification stratégique : Les scanners de vulnérabilités fournissent des informations détaillées sur la posture de sécurité de votre réseau. Munis de ces informations, les décideurs peuvent faire des investissements stratégiques pour renforcer leurs cyberdéfenses.

5. Recommandations d'atténuation : Enfin, un scanner de vulnérabilités efficace offre des recommandations sur la manière de traiter les failles de sécurité détectées. Ces conseils sont inestimables pour garantir une atténuation rapide et efficace des vulnérabilités.

En conclusion, l'importance des scanners de vulnérabilités en cybersécurité réside dans leur capacité à offrir une compréhension sans précédent de votre paysage de risques cyber, vous permettant d'agir en fonction de données perspicaces, précises et opportunes.

Qu'est-ce qui constitue une vulnérabilité, et comment les scanners peuvent-ils les détecter ?

En langage de cybersécurité, le terme 'vulnérabilité' désigne une faille, un point faible ou une lacune dans un système informatique — logiciel, matériel ou système de réseautage — pouvant être exploité par des cyberattaquants pour obtenir un accès non autorisé au système ou mener des actions malveillantes. Voici les sources habituelles de vulnérabilités :

- Bugs logiciels : Ce sont des défauts dus à des erreurs dans le codage logiciel, que les attaquants peuvent exploiter.

- Configuration système non intentionnelle : Des configurations incorrectes peuvent laisser le système ouvert aux attaques.

- Logiciel obsolète : L'absence de correctifs de sécurité à jour peut exposer un système à des vulnérabilités.

- Mots de passe faibles : Des codes prévisibles ou simples peuvent devenir une porte d'entrée facile pour les cybercriminels.

- Erreur humaine : Des actions négligentes ou mal informées des utilisateurs peuvent entraîner des failles de sécurité.

Les analyseurs de vulnérabilités jouent un rôle essentiel dans la détection de ces vulnérabilités du système. Ils fonctionnent en :

1. Collecte d'informations : Le scanner recueille des informations sur le système cible — sa structure et ses composants.

3. Effectuer des vérifications : Le scanner effectue des tests actifs sur le système pour confirmer l'existence de vulnérabilités.

4. Identification des lacunes : Le scanner examine minutieusement chaque composant du système, du système d'exploitation aux applications qui y sont installées, en repérant toute faille de sécurité ou point faible nécessitant une correction ou un renforcement.

Comment fonctionnent les scanners de vulnérabilités ?

Vue approfondie du processus de numérisation

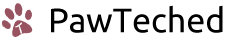

Le mécanisme de fonctionnement d'un scanner de vulnérabilités peut être délimité en deux composants principaux, à savoir la découverte et l'analyse.

- Phase de Découverte : Dans cette première étape critique, le scanner de vulnérabilités exécute les processus suivants :

1. Génération d'une carte réseau complète

2. Identification et liste des dispositifs actifs sur le réseau

3. Catalogage du système d'exploitation et des logiciels installés sur chaque appareil

Après cela, une analyse approfondie est exécutée, qui implique une liste exhaustive de vérifications de vulnérabilité. Ces vérifications sont basées sur les informations accumulées lors de la phase de découverte et impliquent la transmission de pings, de paquets et de requêtes aux systèmes ciblés.

- Phase d'analyse : Après la phase de découverte, vient la phase d'analyse où le scanner évalue les réponses collectées pour identifier les vulnérabilités.

Un aperçu de l'évaluation des résultats de la détection des vulnérabilités

L'évaluation des résultats du processus de numérisation constitue la prochaine étape cruciale.

- Système de notation : Les scanners utilisent principalement un système de notation standard de l'industrie connu sous le nom de Common Vulnerability Scoring System (CVSS). Ce système attribue une note numérique à chaque vulnérabilité détectée, indiquant deux paramètres essentiels :

1. L'impact potentiel de la vulnérabilité

2. La facilité d'exploitation de ladite vulnérabilité

Le rapport final produit par le scanner, qui amalgamé tous ces scores, aide les administrateurs informatiques à discerner les étapes de remédiation pour chaque vulnérabilité identifiée, renforçant ainsi le cadre global de la sécurité du système.

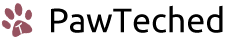

Quels sont les différents types de scanners de vulnérabilités et comment varient-ils ?

Plongée dans les scanners basés sur le réseau

Les scanners basés sur le réseau, comme leur nom l'indique, se concentrent principalement sur l'évaluation des vulnérabilités au sein du réseau. Ils agissent comme un intrus tentant de pénétrer votre système, recherchant des points faibles exploitables. Leur champ d'action inclut les postes de travail, les serveurs, les protocoles réseau, et même des dispositifs comme les routeurs et les commutateurs.

Principales caractéristiques des scanners en réseau :

• Excellent pour les réseaux larges et complexes.

• Principalement orienté vers l'extérieur; conçu pour imiter une attaque extérieure.

• Peut évaluer plusieurs systèmes simultanément.

• Principalement non intrusif ; perturbe rarement les opérations du système.

Disséquer la fonctionnalité des scanners basés sur l'hôte

Les scanners basés sur l'hôte dirigent leur attention en interne, en scannant des ordinateurs ou des dispositifs hôtes individuels pour déceler des faiblesses potentielles. En acquérant une connaissance approfondie des configurations et des logiciels installés sur chaque hôte, ils peuvent identifier des logiciels obsolètes, détecter des configurations incorrectes et des réglages de logiciels non sécurisés.

Principaux points concernant les scanners basés sur l'hôte :

• Analyse de manière exhaustive les hôtes individuels.

• Principalement orienté vers l'interne, efficace contre les menaces internes.

• Plus intrusif que les scanners de réseau, nécessitant un accès administratif.

• Fournit une analyse détaillée des vulnérabilités de chaque hôte.

Exploration de l'unicité des analyseurs d'applications web

Les scanners d'applications web se spécialisent dans la détection de vulnérabilités dans les applications web. Ils peuvent identifier des problèmes tels que le Cross-Site Scripting (XSS), l'injection SQL, et d'autres failles spécifiques aux applications web. Avec l'importance croissante des plateformes et des applications basées sur le web, leur rôle devient de plus en plus crucial.

Caractéristiques distinctives des scanners d'applications Web :

• Adapté pour gérer les vulnérabilités web.

• Détecte des problèmes comme XSS, SQL Injection, etc.

• Peut tester les parties authentifiées et non authentifiées des applications.

• Essentiel pour les entreprises fortement dépendantes des applications web.

En conclusion, comprendre les différents types de scanners de vulnérabilités permet aux organisations de choisir un scanner (ou une combinaison de scanners) le mieux adapté à leur environnement informatique unique. Une compréhension adéquate de ces outils constitue un pas important vers l'obtention d'une posture de cybersécurité solide.

Comment choisir le bon scanner de vulnérabilités pour vos besoins ?

Choisir le bon analyseur de vulnérabilités n'est pas une tâche simple, et nécessite une compréhension de votre infrastructure réseau existante, de vos exigences en matière de sécurité, et de vos objectifs commerciaux. Faites un compromis entre ces aspects et les capacités de votre analyseur potentiel. Voici plusieurs facteurs clés à considérer :

2) Facilité d'utilisation : Recherchez des scanners de vulnérabilités conviviaux qui possèdent une interface simple et claire, des paramètres de configuration intuitifs et des rapports faciles à comprendre.

3) Base de données de vulnérabilités à jour : Un scanner idéal doit maintenir une base de données à jour des vulnérabilités connues, afin de fournir une détection efficace en permanence.

4) Évolutivité : Le scanner que vous choisissez doit pouvoir évoluer avec votre entreprise, s'adapter aux changements de la topologie et de la taille de votre réseau.

5) Rapports ponctuels et détaillés : Un bon scanner doit offrir des résultats en temps opportun, en présentant les vulnérabilités détectées avec des détails tels que la cote de gravité, l'impact potentiel et les étapes de remédiation.

6) Support du fournisseur : Enfin, choisissez un produit avec un support fort du fournisseur, où vous pouvez recevoir de l'aide en cas de problème.

Souvenez-vous, l'objectif principal est de trouver une solution qui répondra le mieux à vos besoins uniques. Faites le choix qui correspond à vos exigences commerciales actuelles et peut évoluer avec vos aspirations futures.

Conclusion

Il existe plusieurs types de scanners de vulnérabilités, notamment les scanners basés sur le réseau, les scanners basés sur l'hôte et les scanners d'applications web. Chacun d'entre eux a des fonctionnalités uniques et est utilisé dans différents scénarios.

Questions fréquentes liées aux scanners de vulnérabilités

Quel est le rôle des scanners de vulnérabilités dans la protection contre les violations de données ?

Les analyseurs de vulnérabilités sont essentiels en cybersécurité. Ils identifient, évaluent et aident à atténuer de manière proactive les vulnérabilités d'un système, minimisant ainsi le risque de violations de données. Ils fournissent des informations sur l'état de sécurité de votre système, priorisent les faiblesses en fonction de leur gravité et guident dans la planification stratégique et l'assurance de conformité.

Un scanner de vulnérabilités peut-il garantir la résilience de mon système ?

Comment les scanners de vulnérabilités internes et externes diffèrent-ils dans leur fonctionnement ?

Les scanners de vulnérabilités internes sont conçus pour identifier les menaces à l'intérieur du réseau, en se concentrant sur les ordinateurs hôtes ou les appareils individuels. En revanche, les scanners externes imitent la tentative d'un intrus de pénétrer le système de l'extérieur, identifiant les vulnérabilités à travers les protocoles réseau et les appareils.